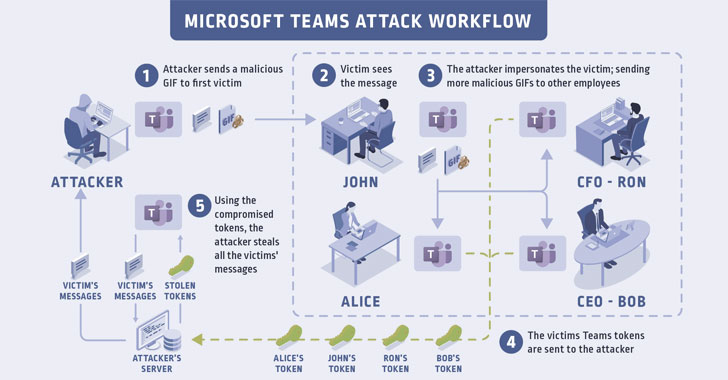

قامت Microsoft بتصحيح ثغرة تشبه الديدان(worm-like vulnerability) في منصة العمل الجماعي للدردشة والتعاون في Teams والتي كان من الممكن أن تسمح للمهاجمين بالاستيلاء على قائمة كاملة لحسابات Teams لمؤسسة معينة فقط عن طريق إرسال رابط ضار للمشاركين على شكل صورة تبدو بريئة.

تم اكتشاف الخلل ، الذي يؤثر على كل من إصدارات سطح المكتب والويب للتطبيق ، من قبل باحثي الأمن السيبراني في CyberArk. بعد الكشف عن النتائج في 23 مارس ، قامت Microsoft بتصحيح الثغرة الأمنية في تحديث تم إصداره في 20 أبريل.

وقال عمر تسارفاتي من CyberArk “حتى إذا لم يجمع المهاجم الكثير من المعلومات من حساب Teams ، فلا يزال بإمكانهم استخدام الحساب للتنقل عبر المنظمة (مثل الدودة)”.

“في النهاية ، يمكن للمهاجم الوصول إلى جميع البيانات من حسابات Teams في مؤسستك – جمع المعلومات السرية والاجتماعات ومعلومات التقويم والبيانات التنافسية والأسرار وكلمات المرور والمعلومات الخاصة وخطط الأعمال وما إلى ذلك.”

يأتي هذا التطور في الوقت الذي تشهد فيه برامج مؤتمرات الفيديو مثل Zoom و Microsoft Teams زيادة غير مسبوقة في الطلب حيث تضطر الشركات والطلاب وحتى الموظفين الحكوميين في جميع أنحاء العالم للعمل من المنزل خلال جائحة فيروسات التاجية.

ثغرة استيلاء على نطاق فرعي

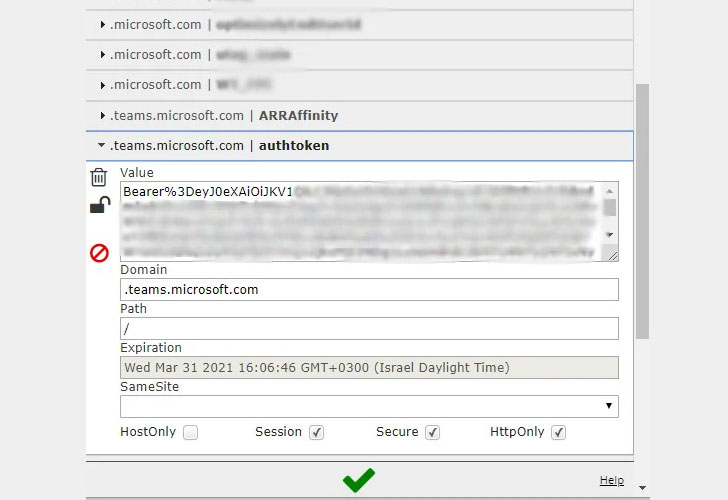

ينبع الخلل من طريقة تعامل Microsoft Teams مع المصادقة لموارد الصورة. في كل مرة يتم فتح التطبيق ، يتم إنشاء رمز وصول ، ويتم إنشاء رمز (JSON Web Token (JWT أثناء العملية ، مما يسمح للمستخدم بعرض الصور التي شاركها الفرد أو الآخرون في المحادثة.

وجد باحثو CyberArk أنهم تمكنوا من الحصول على ملف تعريف ارتباط يسمى “authtoken” يمنح الوصول إلى خادم الموارد (api.spaces.skype.com) ، واستخدمه لإنشاء “رمز سكايب المميز” المذكور أعلاه ، وبالتالي إعطاء لهم أذونات غير مقيدة لإرسال الرسائل ، وقراءة الرسائل ، وإنشاء مجموعات ، أو إضافة مستخدمين جدد أو إزالة مستخدمين من المجموعات أو حتى تغيير الأذونات في المجموعات عبر Teams API.

هذا ليس كل شئ ونظرًا لأنه من المقرر إرسال ملف تعريف الارتباط المكتوب تلقائيا إلى teams.microsoft.team أو أي من نطاقاته الفرعية ، اكتشف الباحثون نطاقين فرعيين (aadsync-test.teams.microsoft.com و data-dev.teams.microsoft.com) كانا عرضة للاختراق للسيطرة على الهجمات.

وذكر الباحثون أنه “إذا استطاع المهاجم إجبار المستخدم بطريقة أو بأخرى على زيارة النطاقات الفرعية التي تم الاستيلاء عليها ، فسيرسل متصفح الضحية ملف تعريف الارتباط هذا إلى خادم المهاجم ، ويمكن للمهاجم (بعد استلام كلمة المرور التلقائية) إنشاء رمز سكايب, بعد القيام بكل هذا ، يمكن للمهاجم سرقة بيانات حسابات فريق الضحية.”

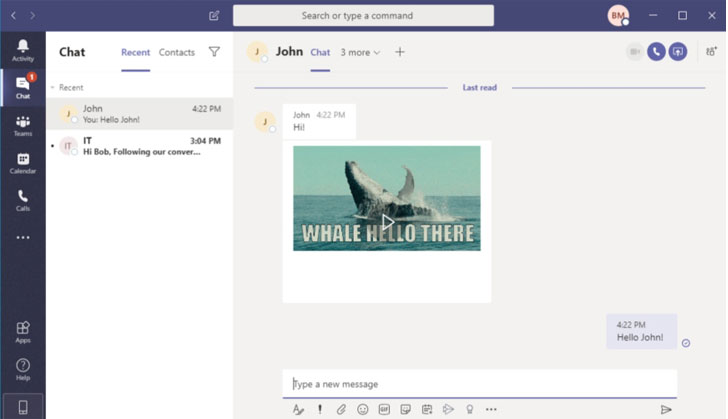

الآن مسلحا بالنطاقات الفرعية المخترقة ، يمكن للمهاجم استغلال الخلل بمجرد إرسال رابط ضار ، مثل صورة GIF ، إلى ضحية ، أو إلى جميع أعضاء الدردشة الجماعية. وهكذا عندما يفتح المستلمون الرسالة ، يحاول المتصفح تحميل الصورة ، ولكن ليس قبل إرسال ملفات تعريف الارتباط التي تم فتحها تلقائيا إلى النطاق الفرعي المخترق.

يمكن للممثل السيئ بعد ذلك استخدام ملف تعريف الارتباط التلقائي هذا لإنشاء رمز مميز لسكايب وبالتالي الوصول إلى جميع بيانات الضحية. الأسوأ من ذلك ، أنه يمكن شن الهجوم من قبل أي شخص خارجي طالما أن التفاعل يتضمن واجهة دردشة ، مثل دعوة إلى مؤتمر عبر الهاتف لإجراء مقابلة عمل محتملة. وقال الباحثون “إن الضحية لن تعرف أبدا أنها تعرضت للهجوم ، مما يجعل استغلال هذا الضعف خطيرًا”.

ارتفاع معدل الهجمات عبر الفيديو من قبل شركة التداول عن بعد :

أصبح التحول إلى العمل عن بعد وسط جائحة COVID-19 المستمر والطلب المتزايد على خدمات مؤتمرات الفيديو تكتيكًا مربحًا للمهاجمين لسرقة أوراق الاعتماد وتوزيع البرامج الضارة.

كشفت الأبحاث الحديثة من Proofpoint و Abnormal Security عن حملات هندسة اجتماعية تطلب من المستخدمين الانضمام إلى اجتماع Zoom أو معالجة ثغرة أمنية في Cisco WebEx من خلال النقر على الروابط الضارة المصممة لسرقة بيانات اعتماد تسجيل الدخول.

في مواجهة هذه التهديدات الناشئة ، من المستحسن أن يراقب المستخدمون حيل الخداع والتأكد من تحديث برامج مؤتمرات الفيديو باستمرار.

المصدر : هنا