يوجد في أكثر من مليوني كاميرا أمان وأجهزة مراقبة الأطفال وأجراس الأبواب الذكية نقاط ضعف خطيرة قد تمكن قراصنة الويب من إختراقها والتجسس على مالكيها,ولا يوجد حاليًا تصحيح معروف لهذه العيوب المشتركة.

مصدر الخلل هو تقنية اتصال نظير إلى نظير (P2P) في جميع أجهزة Internet of Things (IoT) مما يسمح بالوصول إليها دون موافقة المستخدم. لهذا تم تطوير حل P2P المعين الذي تستخدمه هذه الاجهزة يسمى iLnkP2P.لكن هذا الحل يحتوي على ثغرتين أمنيتين قد تسمح للمتسللين عن بعد بالعثور على الكاميرات الضعيفة المستخدمة في الأجهزة والاستيلاء عليها.

لقد تم تحديد أكثر من مليوني جهاز ضعيف على شبكة الإنترنت مثل الموزعة من طرف HiChip و TENVIS و SV3C و VStarcam و Wanscam و NEO Coolcam و Sricam و Eye Sight و HVCAM. وتستخدم الأجهزة المتأثرة مكونiLnkP2P. ولسوء الحظ يتم استخدام هذا المكون من طرف المئات من العلامات التجارية الأخرى مما يجعل التعرف على الأجهزة المعرضة للقرصنة أمرا صعبا.

أول خلل في iLnkP2P هي ثغرة أمنية تسمى (CVE-2019-11219) والتي تمكن المهاجمين من اكتشاف الأجهزة القابلة للاستغلال المتوفرة على الإنترنت. والخلل الثاني هو authentication vulnerability أي مشكلة عدم حصانة المصادقة (CVE-2019-11220) التي تسمح للمهاجمين عن بعد باعتراض عمل الاجهزة وتحويل تسجيلاتها إليهم لمراقبة أنشطة المستخدم.

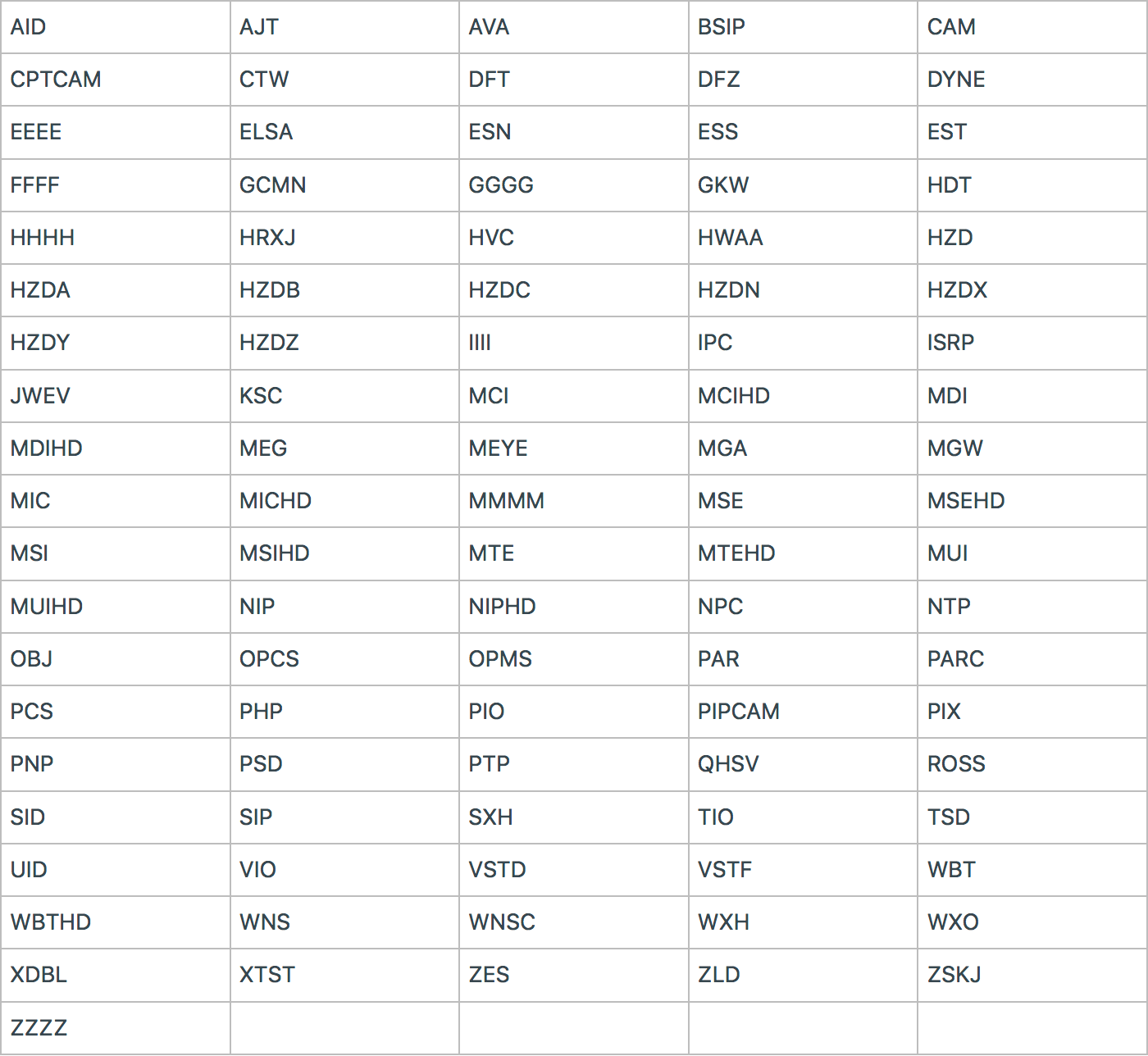

يمكن للمستخدمين اكتشاف ما إذا كانوا متأثرين بالاطلاع على UID الخاص بأجهزتهم,وهو المعرف الفريد الخاص بهم. يشير الجزء الأول من البادئة لمعرف UID إلى قابلية الاستغلال: على سبيل المثال الأجهزة ذات تبدأ ب FFFF معرضة للإختراق بكل سهولة. تتوفر قائمة بجميع البادئات المعروفة بأنها معرضة للخطر في الصورة التالية:

المصدر : هنا