تشكل الهجمات الإلكترونية الروسية خطرًا أكبر على الحكومات والأفكار الأخرى الواردة في تقريرنا السنوي

خلال العام الماضي ، جاء 58٪ من جميع الهجمات الإلكترونية التي لاحظتها Microsoft من دول قومية من روسيا. وتزداد فعالية الهجمات من الجهات الفاعلة في الدولة القومية الروسية ، حيث قفزت من معدل حل وسط ناجح بنسبة 21٪ العام الماضي إلى معدل 32٪ هذا العام. تستهدف الجهات الفاعلة في الدولة القومية الروسية بشكل متزايد الوكالات الحكومية لجمع المعلومات الاستخباراتية ، والتي قفزت من 3٪ من أهدافها قبل عام إلى 53٪ – معظمها وكالات معنية بالسياسة الخارجية أو الأمن القومي أو الدفاع. كانت البلدان الثلاثة الأولى التي استهدفتها الجهات الفاعلة في الدولة القومية الروسية هي الولايات المتحدة وأوكرانيا والمملكة المتحدة.

هذه ليست سوى عدد قليل من الأفكار الواردة في تقرير الدفاع الرقمي السنوي الثاني من Microsoft ، والذي أصدرناه اليوم ويمكن الاطلاع عليه مجانًا هنا. يغطي تقرير الدفاع الرقمي من Microsoft الفترة من يوليو 2020 إلى يونيو 2021 ، وتغطي نتائجه الاتجاهات عبر نشاط الدولة القومية والجرائم الإلكترونية وأمن سلسلة التوريد والعمل المختلط والمعلومات المضللة.

نشاط الدول القومية

ليست روسيا الفاعل الوحيد للدولة القومية الذي يطور مناهجها ، والتجسس ليس الغرض الوحيد لهجمات الدولة القومية هذا العام.

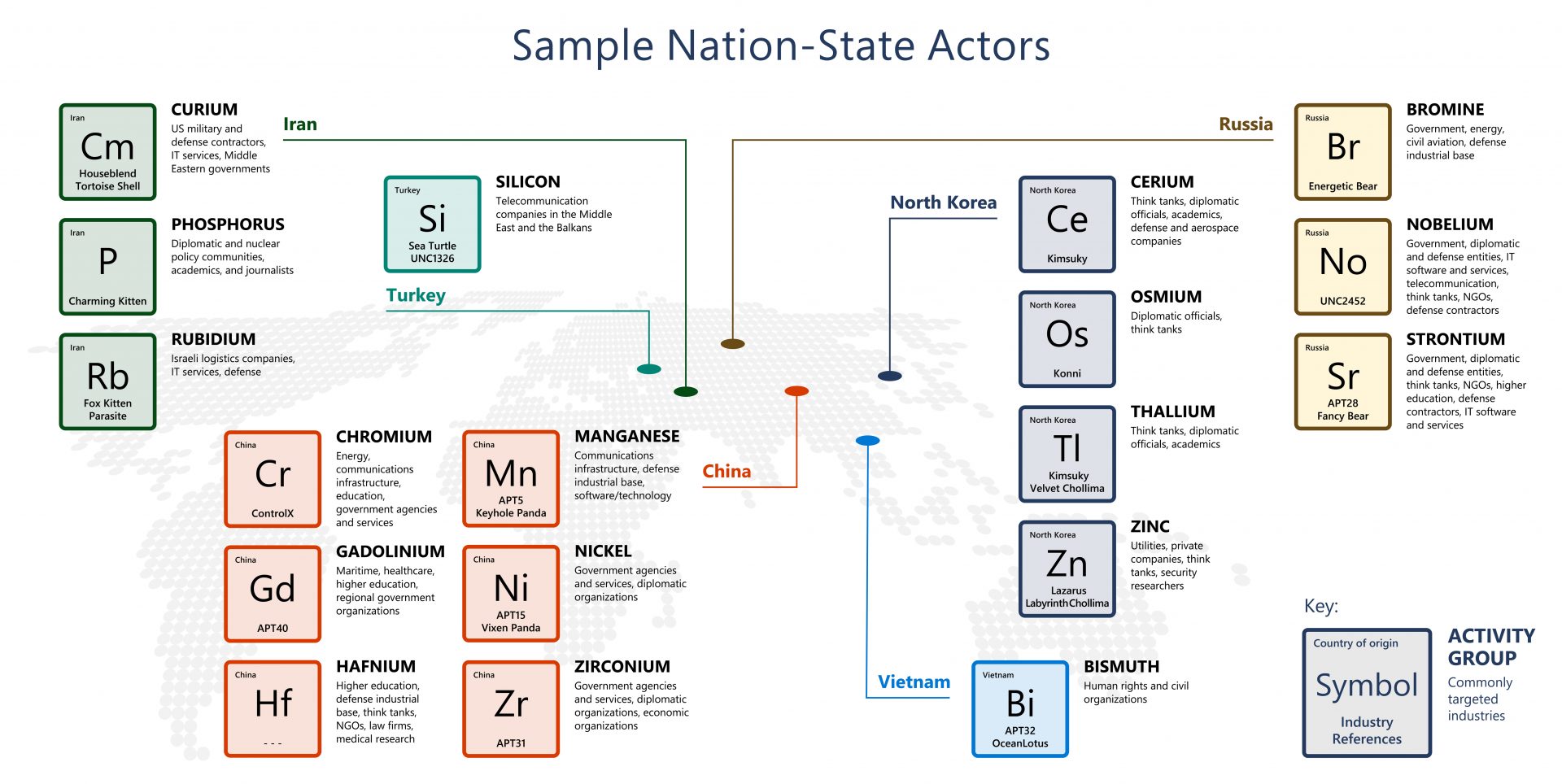

- بعد روسيا ، جاء أكبر حجم من الهجمات التي لاحظناها من كوريا الشمالية وإيران والصين. كانت كوريا الجنوبية وتركيا (أحد المشاركين الجدد في تقاريرنا) وفيتنام نشطة أيضًا ولكنها تمثل حجمًا أقل بكثير.

- في حين أن التجسس هو الهدف الأكثر شيوعًا لهجمات الدولة القومية ، فإن بعض أنشطة المهاجمين تكشف عن أهداف أخرى ، بما في ذلك:

- إيران ، التي ضاعفت استهدافها لإسرائيل أربع مرات في العام الماضي وشنت هجمات مدمرة وسط توترات متصاعدة بين البلدين

- كوريا الشمالية ، التي استهدفت شركات العملات المشفرة من أجل الربح حيث تم تدمير اقتصادها بسبب العقوبات و Covid-19

- 21٪ من الهجمات التي لاحظناها عبر الجهات الفاعلة في الدولة استهدفت المستهلكين و 79٪ استهدفت المؤسسات ، وكانت القطاعات الأكثر استهدافًا هي الحكومة (48٪) والمنظمات غير الحكومية ومراكز الفكر (31٪) والتعليم (3٪) والمنظمات الحكومية الدولية (3٪) ) وتكنولوجيا المعلومات (2٪) والطاقة (1٪) ووسائل الإعلام (1٪).

في حين أن الصين ليست فريدة من نوعها في هدفها المتمثل في جمع المعلومات ، فقد لوحظ أن العديد من الجهات الفاعلة الصينية قد استخدمت مجموعة من نقاط الضعف التي لم يتم تحديدها من قبل. تم الإعلان بشكل جيد عن هجمات HAFNIUM التي تستهدف خوادم Exchange المحلية ، ولكن بالإضافة إلى ثغرة يوم الصفر المستخدمة في تلك الهجمات ، اكتشفت Microsoft وأبلغت عن يوم الصفر لـ Pulse Secure VPN و SolarWinds صفر في وقت سابق من هذا العام ، وكلاهما يتعرض للاستغلال من قبل الممثلين الصينيين.

تستخدم الصين أيضًا جمع المعلومات الاستخبارية لأغراض متنوعة. كان أحد الممثلين الصينيين ، كروميوم ، يستهدف كيانات في الهند وماليزيا ومنغوليا وباكستان وتايلاند لجمع معلومات استخبارية اجتماعية واقتصادية وسياسية عن البلدان المجاورة لها. استهدف ممثل صيني آخر ، هو نيكل ، وزارات الخارجية الحكومية في أمريكا الوسطى والجنوبية وأوروبا. مع تحول نفوذ الصين مع مبادرة الحزام والطريق في البلاد ، نتوقع أن تستمر هذه الجهات الفاعلة في استخدام جمع المعلومات الاستخباراتية عبر الإنترنت للحصول على نظرة ثاقبة للاستثمارات والمفاوضات والتأثير. أخيرًا ، الممثلون الصينيون مثابرون بشكل ملحوظ. حتى بعد أن كشفنا عن محاولات الصين لإجراء جمع معلومات استخبارية ضد الأفراد المشاركين في انتخابات 2020 ، واصلت ممثلها ZIRCONIUM نشاطها خلال يوم الانتخابات.

إجمالاً ، لقد أخطرنا العملاء 20500 مرة بمحاولات جميع الجهات الفاعلة في الدولة القومية لخرق أنظمتها في السنوات الثلاث الماضية. لكي نكون واضحين ، لا تلاحظ Microsoft كل هجوم إلكتروني عالمي. على سبيل المثال ، لدينا رؤية محدودة للهجمات التي تستهدف الأنظمة المحلية التي تديرها المؤسسات بنفسها ، مثل هجمات Exchange Server في وقت سابق من هذا العام ، والهجمات التي تستهدف عملاء موفري التكنولوجيا الآخرين. نعتقد أن مشاركة البيانات التي نمتلكها بشأن هذه التهديدات مفيدة للعملاء وواضعي السياسات ومجتمع الأمان الأوسع ، وندعو الآخرين لمشاركة ما يرونه من خلال ظهورهم. الخبر السار هو أن رؤيتنا للتهديدات وقدرتنا على المساعدة في إيقافها ستستمر في النمو مع انتقال المزيد من المؤسسات إلى السحابة.

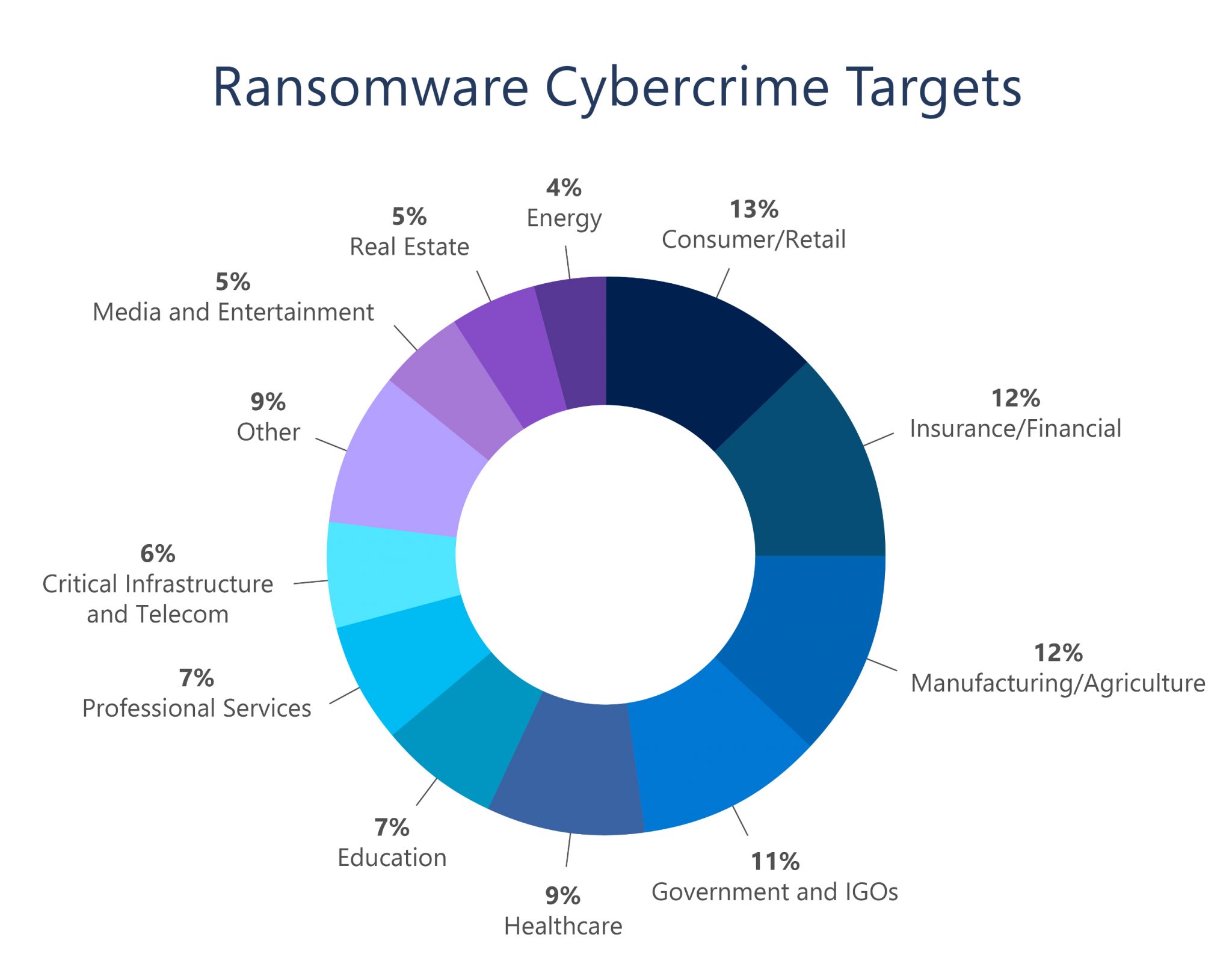

الجريمة الإلكترونية

لا تزال جرائم الإنترنت – وخاصة برامج الفدية – تمثل وباءًا خطيرًا ومتزايدًا كما يتضح من تقرير الدفاع الرقمي من Microsoft لهذا العام. ولكن في حين أن الجهات الفاعلة في الدولة القومية تستهدف الضحايا في الغالب بمعلومات مفيدة ، فإن مجرمي الإنترنت يستهدفون الضحايا بالمال. نتيجة لذلك ، غالبًا ما يكون للأهداف ملف تعريف مختلف. غالبًا ما تسرق هجمات الجرائم الإلكترونية على البنية التحتية الحيوية – مثل هجوم برامج الفدية على Colonial Pipeline – العناوين الرئيسية. ومع ذلك ، فإن أهم خمس صناعات تم استهدافها في العام الماضي استنادًا إلى ارتباطات برامج الفدية بواسطة فريق الكشف والاستجابة (DART) هي تجارة التجزئة للمستهلكين (13٪) ، والخدمات المالية (12٪) ، والتصنيع (12٪) ، والحكومة (11٪) والرعاية الصحية (9٪). الولايات المتحدة هي الدولة الأكثر استهدافًا إلى حد بعيد ، حيث تتلقى أكثر من ثلاثة أضعاف هجمات برامج الفدية في الدولة التالية الأكثر استهدافًا. ويلي الولايات المتحدة الصين واليابان وألمانيا والإمارات العربية المتحدة.

في العام الماضي ، تحول اقتصاد “الجريمة الإلكترونية كخدمة” من صناعة ناشئة ولكنها سريعة النمو إلى مؤسسة إجرامية ناضجة. اليوم ، يمكن لأي شخص ، بغض النظر عن المعرفة التقنية ، الوصول إلى سوق قوي عبر الإنترنت لشراء مجموعة الخدمات اللازمة لتنفيذ الهجمات لأي غرض من الأغراض. يحتوي السوق على ثلاثة مكونات. أولاً ، مع زيادة الطلب ، يركز المجرمون بشكل متزايد على التخصص في مجموعات مختلفة من العدوى الجاهزة وزيادة استخدامهم للأتمتة ، مما يؤدي إلى خفض تكاليفهم وزيادة حجمهم. لقد رأينا مجموعات تباع مقابل أقل من 66 دولارًا. ثانيًا ، يقدم الموردون المنفصلون بيانات اعتماد مخترقة ضرورية للوصول إلى أنظمة الأشخاص ونشر المجموعات. لقد لاحظنا بيع أوراق الاعتماد من 1 دولار إلى 50 دولارًا لكل منها ، اعتمادًا على القيمة المتصورة للهدف. ثالثًا ، تعمل خدمات ضمان العملة المشفرة كوسيط بين المشترين والبائعين لضمان أداء المجموعات وبيانات الاعتماد كما هو معروض. لقد بدأنا أيضًا في تحديد مجموعات متطورة لا توفر فقط بيانات الضحية للمجرم الذي اشترى المجموعة ونشرها ، ولكنها أيضًا توفر البيانات سرًا للكيان الذي أنشأ المجموعة.

لا تزال برامج الفدية الضارة واحدة من أكبر التهديدات المتعلقة بجرائم الإنترنت ، وفي العام الماضي ، استمرت في التطور لتصبح أكثر اضطرابًا. بدلاً من التركيز على الهجمات الآلية التي تعتمد على الحجم والمطالب المنخفضة المدفوعة بسهولة لتحقيق الربح ، تستخدم برامج الفدية التي يديرها الإنسان المعلومات المستقاة من المصادر عبر الإنترنت ، وسرقة ودراسة المستندات المالية والتأمينية للضحية والتحقيق في الشبكات المخترقة لتحديد الأهداف وتحديد أهداف أعلى بكثير مطالب الفدية.

القتال مرة أخرى في بيئة عمل هجينة

مع زيادة حجم التهديدات عبر الإنترنت وتطورها وتأثيرها ، يجب علينا جميعًا اتخاذ خطوات لتعزيز خط الدفاع الأول. يعد نشر النظافة الأساسية للأمن السيبراني – مثل تنظيف أسنانك للحماية من التجاويف أو ربط حزام الأمان لحماية حياتك – من الخطوات الأساسية التي يجب علينا جميعًا اتخاذها.

يستخدم أقل من 20٪ من عملائنا ميزات مصادقة قوية مثل المصادقة متعددة العوامل أو MFA. نحن نقدم هذا مجانًا ، ويمكن للمؤسسات تشغيله افتراضيًا لمستخدميها. في الواقع ، إذا طبقت المؤسسات للتو أسلوب العائالت المتعددة MFA ، واستخدمت برامج مكافحة البرامج الضارة وأبقت أنظمتها محدثة ، فستتم حمايتها من أكثر من 99٪ من الهجمات التي نراها اليوم.

بالطبع ، تلعب شركات التكنولوجيا مثل Microsoft دورًا مهمًا في تطوير البرامج الآمنة ، وتطوير منتجات وخدمات الأمن السيبراني المتقدمة للعملاء الذين يرغبون في نشرها ، واكتشاف التهديدات وإيقافها. لكن المنظمات التي تتخذ خطوات أساسية لحماية نفسها ستذهب إلى أبعد من الخطوات الأكثر تطوراً التي قد تتخذها شركات التكنولوجيا والحكومات لحمايتها. والخبر السار هو أنه في الأشهر الـ 18 الماضية ، شهدنا زيادة بنسبة 220٪ في استخدام المصادقة القوي حيث فكرت الشركات في زيادة وضعها الأمني في بيئة العمل عن بُعد. النبأ السيئ هو أنه لا يزال أمامنا طريق طويل لنقطعه. جزء من الحل يحتاج إلى مهارات المزيد من محترفي الأمن السيبراني الذين يمكنهم مساعدة المؤسسات من جميع الأنواع على البقاء آمنًا ، وسيكون لدينا المزيد لمشاركته في عملنا في هذا المجال في الأسابيع المقبلة.

هناك ثلاثة اتجاهات تمنحنا الأمل أيضًا.

أولاً ، اتخذت الحكومة الأمريكية خطوات غير مسبوقة لمعالجة الأمن السيبراني باستخدام القوانين والسلطات الموجودة بالفعل في الكتب. لقد قطع الأمر التنفيذي الذي أعلن في مايو شوطًا طويلاً لجعل الحكومة الفيدرالية الأمريكية وأولئك الذين تعمل معهم أكثر أمانًا ، وقيادة البيت الأبيض في الشراكة مع القطاع الخاص في خضم هجمات خادم Exchange Server من قبل HAFNIUM في وقت سابق من هذا العام. معيار جديد للتعاون المتعلق بالحوادث.

ثانيًا ، تقوم الحكومات في جميع أنحاء العالم بإدخال وتجاوز قوانين جديدة تتطلب أموراً مثل الإبلاغ الإلزامي عندما تكتشف المنظمات الهجمات الإلكترونية بحيث يكون لدى الوكالات الحكومية المناسبة فكرة عن نطاق المشكلة ويمكنها التحقيق في الحوادث باستخدام مواردها.

ثالثًا ، تتقدم كل من الحكومات والشركات بشكل طوعي عندما يقعون ضحايا للهجمات. تساعد هذه الشفافية الجميع على فهم المشكلة بشكل أفضل وتمكن من زيادة المشاركة من الحكومة وأول المستجيبين.

الاتجاهات واضحة: الدول القومية تستخدم بشكل متزايد ، وستواصل ، الهجمات الإلكترونية مهما كانت أهدافها السياسية ، سواء كانت تجسس أو تعطيل أو تدمير. نتوقع انضمام المزيد من الدول إلى قائمة أولئك المنخرطين في العمليات السيبرانية الهجومية ، وأن تلك العمليات ستصبح أكثر جرأة واستمرارية وضررًا ما لم تكن هناك عواقب أكثر خطورة. وسيستمر سوق الجرائم الإلكترونية في أن يصبح أكثر تطورًا وتخصصًا ما لم نطور عملنا جميعًا لوقفها. يجري العمل أكثر من أي وقت مضى لمواجهة هذه المخاوف ، لكننا سنحتاج إلى ضمان بقائها على رأس جداول الأعمال الوطنية والدولية في السنوات القادمة.