حذرت Microsoft مليارات مستخدميها من ثغرة أمنية جديدة في يوم الصفر لـ Windows يستغلها المهاجمون بنشاط مع استغلال Chrome للتحكم عن بعد على أجهزة الكمبيوتر المعرضة للخطر.

تتضمن تحديثات أمان Microsoft لشهر ديسمبر تصحيحات لما مجموعه 36 نقطة ضعف ، 7 منها بالغة الأهمية ، و 27 مهمة ، و 1 متوسطة ، وواحدة قليلة الخطورة . وتم تتبعها كـ CVE-2019-1458 وتم تصنيفها على أنها مهمة ، تم استخدام مشكلة عدم حصانة تصعيد امتيازات Win32k التي تم تصحيحها مؤخرا ، والتي أبلغت عنها Kaspersky ، في هجمات Process WizardOpium للحصول على امتيازات أعلى على الأنظمة المستهدفة من خلال Chrome.

على الرغم من أن Google عالجت الخلل في Chrome 78.0.3904.87 من خلال إصدار تحديث طارئ في الشهر الماضي بعد أن كشفت Kaspersky له لشركة التكنولوجيا العملاقة ، لا يزال المتسللون يستهدفون المستخدمين الذين يستخدمون إصدارات قديمة من المتصفح.

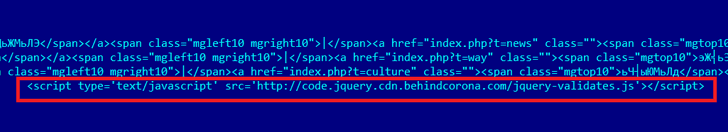

كما ذكرت The Hacker News الشهر الماضي ، تضمنت Process WizardOpium بوابة أخبار باللغة الكورية مخترقة حيث زرع المهاجمون سرًا كرومًا في ذلك الوقت استغلوه في اختراق أجهزة الكمبيوتر لزائريه.

وفقًا للباحثين في Kaspersky ، تم استغلال استغلال Chrome المجاني بعد الاستخدام مع عيوب EoP المصححة حديثا الموجودة في الطريقة التي يتعامل بها مكون Win32k في نظام التشغيل Windows .

يعمل EoP على “أحدث إصدارات Windows 7 وحتى على عدد قليل من تصميمات Windows 10” ، وإذا تم استغلاله بنجاح ، فقد يسمح للمهاجم بتشغيل تعليمات برمجية عشوائية في وضع kernel.

في حين أن الباحثين لم يتمكنوا من نسب هجمات Process WizardOpium إلى أي مجموعة محددة من المتسللين ، فقد وجدوا بعض أوجه التشابه في كود الاستغلال مع مجموعة اختراق سيئة السمعة تسمى Lazarus.

تؤثر الثغرات الأمنية السبع الحرجة التي أصابت Microsoft هذا الشهر على Git for Visual Studio و Hyper-V Hypervisor و Win32k Graphics المكون من Windows ، والاستغلال الناجح للجميع يؤدي إلى هجمات تنفيذ التعليمات البرمجية عن بُعد. وتعمل مشكلة عدم حصانة Windows Hyper-V CVE-2019-1471 على تمكين جهاز ظاهري ضيف من اختراق برنامج Hypervisor أو الهروب من جهاز ظاهري ضيف إلى المضيف أو الهروب من جهاز ظاهري ضيف إلى جهاز ظاهري ضيف آخر.

يحتوي Git for Visual Studio على خمسة ثغرات أمنية بالغة الأهمية في تنفيذ التعليمات البرمجية عن بُعد – وكلها تتواجد بسبب الطريقة التي يسهل بها Git for Visual Studio – الإدخال الناجح الذي يتطلب من المهاجمين إقناع المستخدم المستهدف باستنساخ ريبو ضار.

توجد ثغرة أخرى ملحوظة ، يتم تتبعها كـ CVE-2019-1462 وتصنيفها على أنها مهمة ، في برنامج PowerPoint الذي يمكن استغلاله لتشغيل التعليمات البرمجية التعسفية على جهاز كمبيوتر مستهدف بمجرد إقناع الضحية بفتح ملف عرض تقديمي تم إعداده خصيصًا. وتؤثر مشكلة عدم الحصانة هذه على Microsoft PowerPoint 2010 و 2013 و 2016 وكذلك Microsoft Office 2016 و 2019 لأنظمة تشغيل Windows و MacOS من Apple.

توجد ثغرات أمنية أخرى تم تصحيحها بواسطة Microsoft هذا الشهر وتميزت بأنها مهمة في منتجات وخدمات Microsoft التالية:

- Windows Operating System

- Windows Kernel

- Windows Remote Desktop Protocol (RDP)

- Microsoft Word

- Microsoft Excel

- Microsoft SQL Server Reporting Services

- Microsoft Access software

- Windows GDI component

- Win32k

- Windows Hyper-V

- Windows Printer Service

- Windows COM Server

- Windows Media Player

- Windows OLE

- VBScript

- Visual Studio Live Share

- Microsoft Authentication Library for Android

- Microsoft Defender

- Skype for Business and Lync

- Git for Visual Studio

تسمح معظم نقاط الضعف هذه بالإفصاح عن المعلومات ورفع الامتياز ، وتؤدي إلى هجمات تنفيذ التعليمات البرمجية عن بُعد ، بينما يسمح البعض الآخر بالبرمجة عبر المواقع (XSS) ، وتجاوز ميزة الأمان ، والخداع ، والعبث ، ورفض هجمات الخدمة.

يُنصح مستخدمو Windows ومسؤولو النظام بشدة بتطبيق أحدث تصحيحات الأمان في أسرع وقت ممكن في محاولة لإبعاد مجرمي الإنترنت والمتسللين عن السيطرة على أجهزة الكمبيوتر الخاصة بهم.

لتثبيت آخر تحديثات أمان Windows ، يمكنك التوجه إلى الإعدادات ← التحديث والأمان ← تحديث Windows ← التحقق من وجود تحديثات على جهاز الكمبيوتر الخاص بك ، أو يمكنك تثبيت التحديثات يدويًا.

المصدر : thehackernews