Les chercheurs ont dévoilé une vaste campagne de piratage qui utilise des outils et des techniques sophistiqués pour pénétrer les réseaux d’entreprise mondiaux. Les hackers appartiennent à un groupe bien connu financé par le gouvernement chinois, et ils sont équipés d’outils prêts à l’emploi et spéciaux.

Un de ces outils exploite Zerologon, le nom donné à une vulnérabilité de serveur Windows qui a été corrigée en août, et il peut donner aux attaquants des privilèges d’administrateur au sein de systèmes vulnérables.

Symantec utilise le nom de code Cicada pour le groupe, qui est largement considéré comme financé par le gouvernement chinois. Le groupe détient également les titres APT10, Stone Panda et Cloud Hopper d’autres organismes de recherche.

Le groupe est actif dans le piratage et l’espionnage depuis au moins 2009, et il cible exclusivement les entreprises liées au Japon.

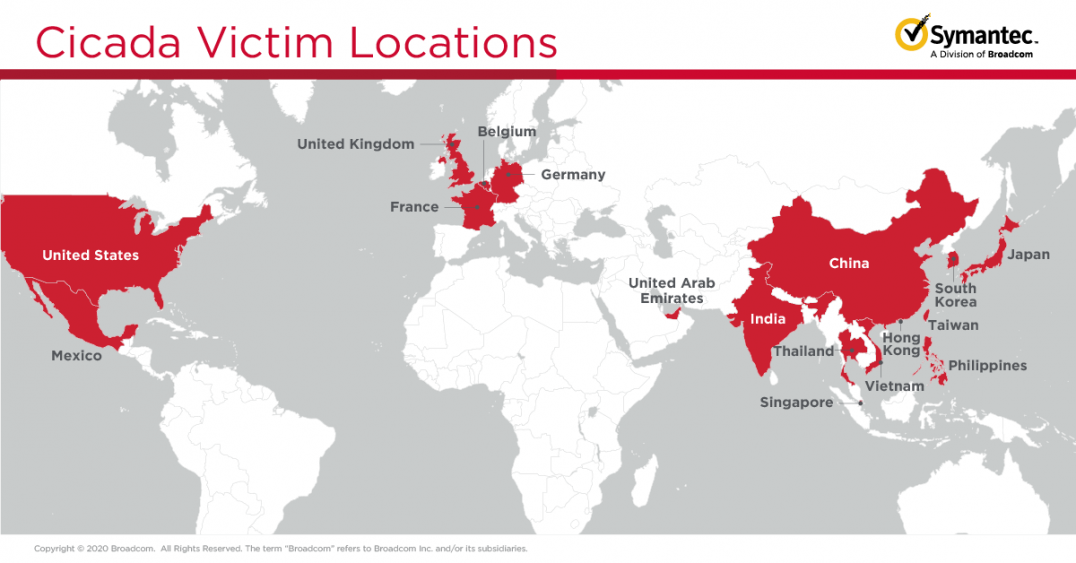

Les entreprises ciblées dans la récente campagne se trouvent aux États-Unis et dans d’autres pays, mais toutes ces entreprises ont des liens avec le Japon ou des entreprises japonaises.

Les chercheurs ont écrit: Les organisations associées au Japon doivent être en alerte, car il est clair qu’elles sont une cible majeure de ce groupe sophistiqué, et l’industrie automobile semble être une cible majeure dans cette campagne d’attaque.

Ils ont ajouté: Avec un large éventail d’industries ciblées par ces attaques, les organisations japonaises de tous les secteurs doivent se rendre compte qu’elles sont à risque de ce type d’activité.

Les attaques utilisent largement le chargement latéral des fichiers DLL, une technique qui se produit lorsque des attaquants remplacent un fichier DLL Windows légitime par un fichier malveillant.

Les attaquants utilisent cette technologie pour introduire des logiciels malveillants dans des opérations légitimes. Ainsi, ils peuvent empêcher le logiciel de sécurité de détecter le piratage.

La campagne utilise également un outil capable d’exploiter le protocole Netlogon, que les serveurs Windows utilisent pour permettre aux utilisateurs de se connecter aux réseaux.

Les personnes sans authentification peuvent utiliser le protocole Netlogon pour accéder aux contrôleurs de domaine Active Directory, qui protègent tous les périphériques sur le réseau.

Microsoft a corrigé une grave vulnérabilité d’escalade de privilèges en août, mais la vulnérabilité est toujours utilisée pour compromettre les organisations qui n’ont pas encore installé la mise à jour.

Le FBI et le Département de la sécurité intérieure ont exhorté les entreprises et les organisations à réparer les systèmes affectés.

Parmi les périphériques compromis lors des attaques découvertes par Symantec se trouvaient les contrôleurs de domaine Active Directory et les serveurs de fichiers.

Les cibles couvrent une variété d’industries, y compris l’automobile, les constructeurs automobiles et les entreprises fournissant des pièces étant également visés, ce qui indique que ce secteur est d’une grande importance pour les attaquants.

Les autres secteurs visés sont les vêtements, l’électronique, l’ingénierie, les sociétés commerciales générales, les produits industriels et les produits pharmaceutiques.

Symantec a lié les attaques à Cicada, sur la base des empreintes digitales numériques trouvées dans le logiciel malveillant et du code d’attaque contre des entreprises mondiales.