Les analystes de la société de sécurité de l’information Trustwave ont découvert une nouvelle campagne de phishing qui utilise les publications Facebook dans le cadre de son attaque pour inciter les utilisateurs à renoncer à leurs informations d’identification de compte et à des informations personnellement identifiables.

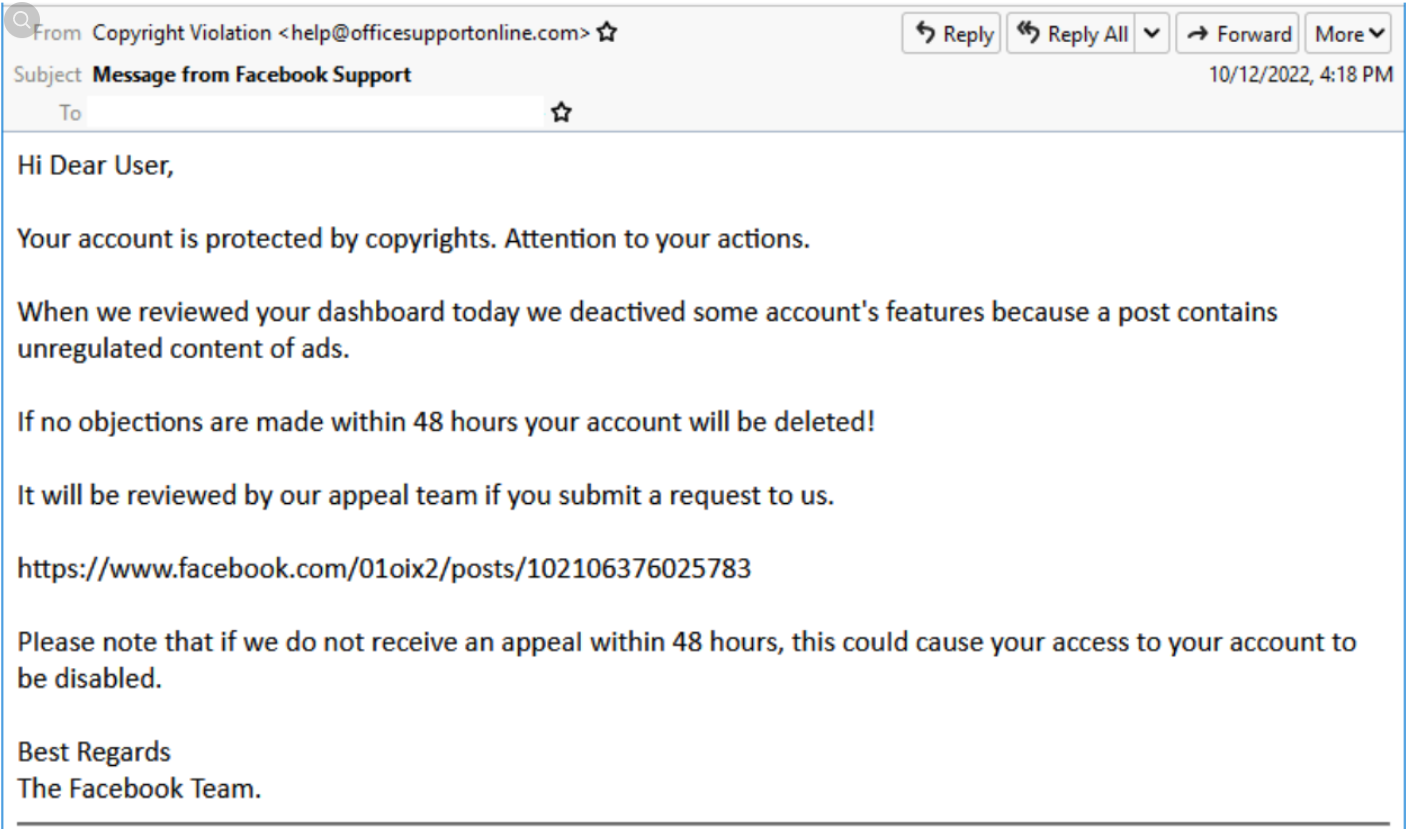

Les analystes ont déclaré que les e-mails envoyés aux cibles prétendaient être un problème de violation du droit d’auteur dans l’un des messages Facebook du destinataire, avertissant que leur compte serait supprimé dans les 48 heures s’ils ne faisaient pas appel.

Les attaquants transforment le lien d’appel de la suppression du compte en une véritable publication sur Facebook, ce qui les aide à contourner les solutions de sécurité des e-mails et à garantir que les messages de phishing atteignent la boîte de réception de la cible.

La publication Facebook prétend être une page de support en utilisant le logo Facebook pour sembler être géré par l’entreprise. Cependant, ce message inclut un lien vers un site de phishing externe nommé d’après Meta, la société propriétaire de Facebook ; Pour réduire les chances que les victimes découvrent l’escroquerie.

Les analystes de Trustwave ont trouvé les trois URL suivantes : meta[.]forbusinessuser[.]xyz/?fbclid=123, meta[.]forbusinessuser[.]xyz/main[.]php et meta[.]forbusinessuser[.] [xyz /point de contrôle[.]php.

Les analystes ont déclaré que les sites de phishing avaient été soigneusement conçus pour ressembler à la véritable page d’appel sur les droits d’auteur de Facebook, qui contenait un formulaire dans lequel les victimes devaient entrer leur nom complet, leur adresse e-mail, leur numéro de téléphone et leur nom d’utilisateur.

Lors de la fourniture de ces données, la page collecte également l’adresse IP et les informations de géolocalisation de la victime et transmet le tout à un compte Telegram sous le contrôle des attaquants, qui peuvent collecter les informations supplémentaires pour contourner la protection des empreintes digitales ou les questions de sécurité tout en prenant le contrôle du compte Facebook de la victime.

Pendant ce temps, la redirection amène la victime à la page de phishing suivante, qui affiche une fausse demande d’OTP à 6 chiffres avec une minuterie. Quel que soit le code entré par la victime, cela entraînera une erreur, et s’il clique sur l’option « Avez-vous besoin d’un autre moyen pour vous authentifier ? » Il emmène la victime sur le site Facebook réel.

Les analystes de Trustwave ont également découvert que les attaquants utilisent Google Analytics sur leurs pages de phishing pour les aider à suivre l’efficacité de leurs campagnes.

Trustwave a déclaré avoir trouvé plusieurs comptes Facebook qui utilisaient de fausses publications pour se faire passer pour des pages de support conduisant les victimes vers des sites de phishing.

Ces messages utilisent des raccourcisseurs d’URL pour créer des liens vers des sites de phishing afin d’éviter d’être reconnus et supprimés par Facebook.

Les victimes peuvent accéder à ces messages via des e-mails de phishing, comme dans le cas de la campagne présentée dans ce rapport, ou via des messages instantanés reçus sur Facebook.